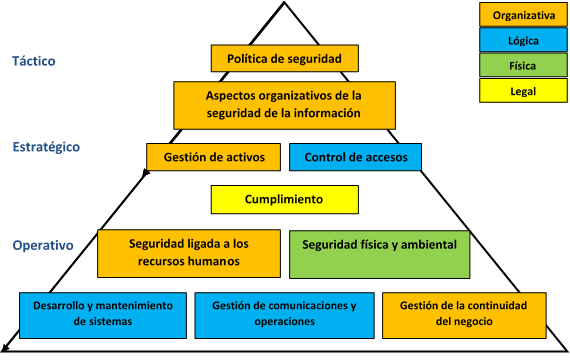

Categorización funcional de los diferentes tipos de controles de seguridad y su aplicabilidad en la estrategia de protección corporativa - David E. Acosta

La importancia de un Sistema de Gestión de Seguridad de la Información ( SGSI) en las empresas - YouTube