Seguridad de alarmas y sistemas. Iconos de la computadora. Seguridad informática., electrónica, seguridad de casa, control de acceso png | PNGWing

La Seguridad Informática, Control De Acceso, Protección De Datos Vector De Concepto Isométrica Plana Ilustraciones Svg, Vectoriales, Clip Art Vectorizado Libre De Derechos. Image 61182370.

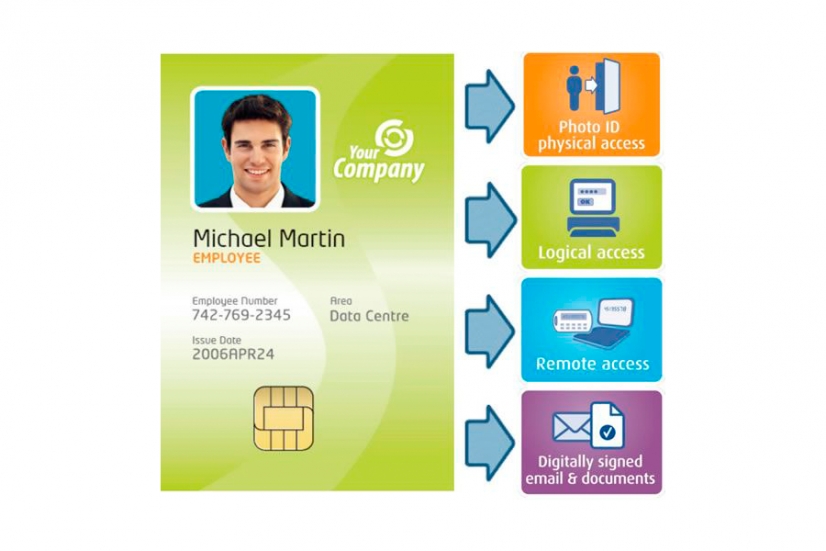

La adaptabilidad de los sistemas de control de acceso como elemento clave para garantizar la seguridad del sistema a largo plazo | Trablisa Integrated Security

La Seguridad Informática, Protección De Datos, El Concepto De Control De Acceso Ilustraciones Svg, Vectoriales, Clip Art Vectorizado Libre De Derechos. Image 55492731.

Control De Acceso, Concepto Del Vector De La Seguridad Informática Ilustración del Vector - Ilustración de vector, control: 79013764